CatalinaでEmacsのファイルアクセスを許可する方法

macOS Catalinaにアップデートすると、初めて起動するアプリケーションはファイルシステムへのアクセスすることを許可するか、ポップアップウィンドウで問われるようになりました。

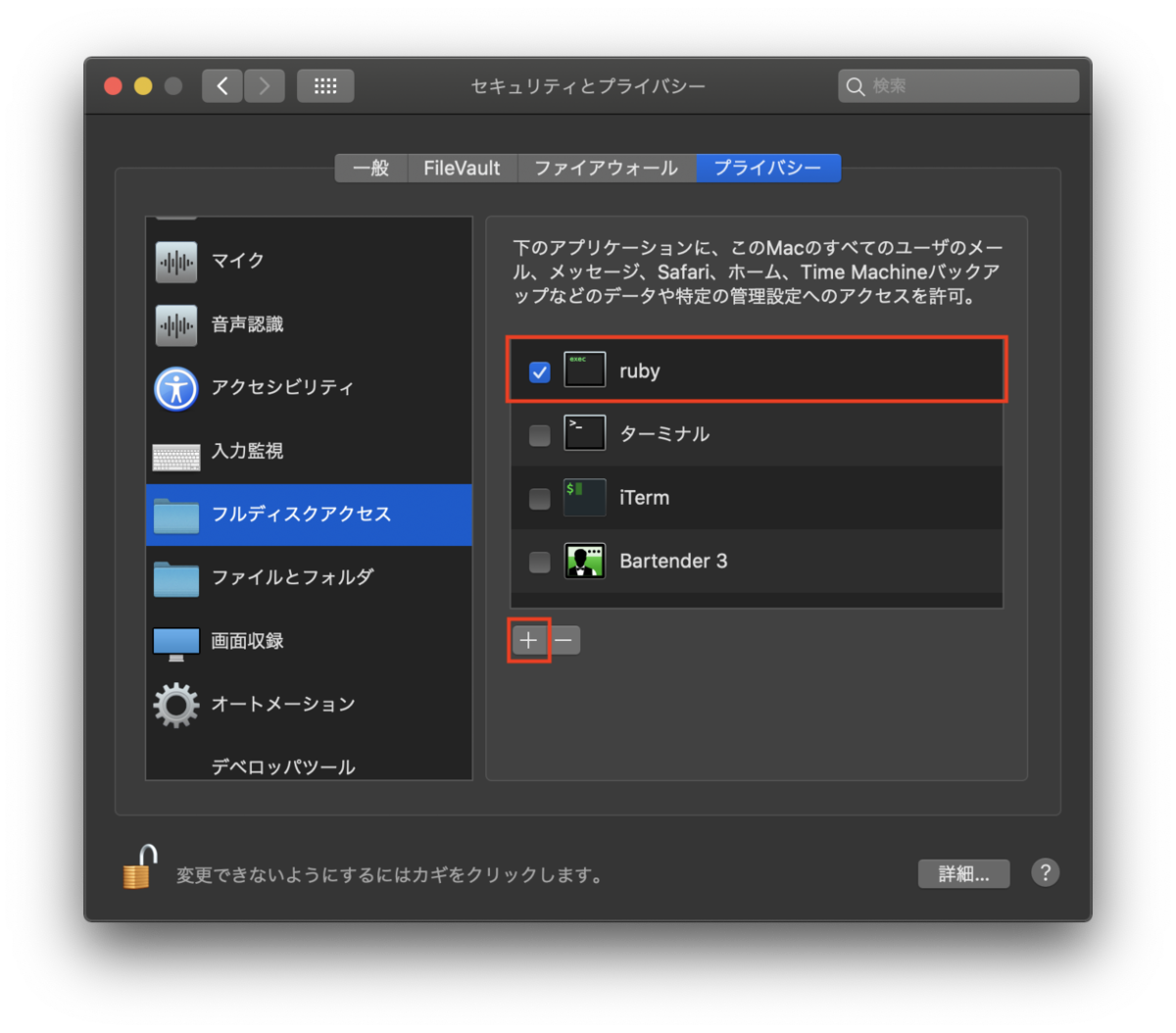

フルディスクアクセスを許可してもNG

Emacsの場合はこのポップアップウィンドウが表示されません。このため、Emacsから「デスクトップ」や「書類」フォルダを開く(dired)と 、"Listing directory failed but 'access-file' worked" というエラーがでてしまい、開くことができません。

システム環境設定 → セキュリティとプライバシー → プライバシー タブで、Emacsにフルディスクアクセスを許可しても、この問題は解決しません。

解決!

Emacs.appはrubyスクリプトを使用して起動します。そのため、Emacs.appの許可ではなく、rubyの許可を使用してEmacsにフルディスクアクセスを許可します。

システム環境設定 → セキュリティとプライバシー → プライバシー タブの「+」から、usr/bin/rubyを追加しましょう。

これでEmacsから「デスクトップ」や「書類」フォルダにアクセスできるようになります。

こちらからは以上です。

さくらのVPSで80/443ポートに繋がらない

さくらのVPSでOSを再インストールしてWebサーバーを立ち上げようとして詰まったのでメモを残します。

80/443ポートに繋がらない

CentOS7をインストールしてSELinuxとFirewallを設定しても80/443ポートが開かない・・・SELinuxとFirewallを切っても同じ。 自分の設定が間違っているのかと思いKUSANAGIでWordPressをビルドしてもアクセスできないのです。本格的に困りました。

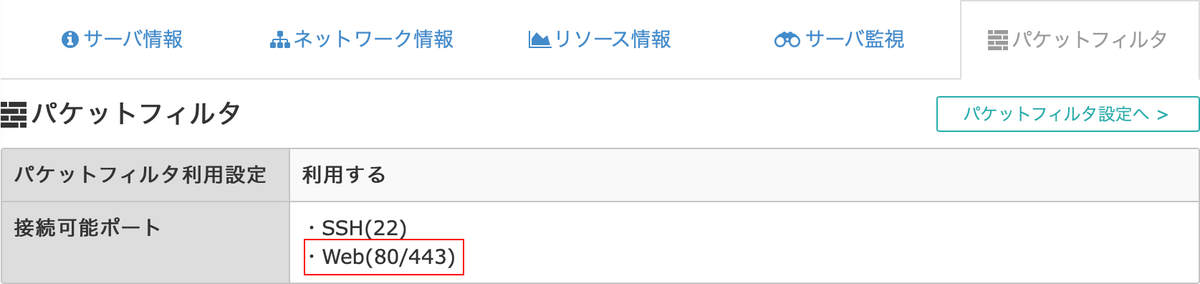

さくらのVPS「パケットフィルタ」

いろいろ調べても自分の設定に間違いがなかったのでサポートに問い合わせたところ、「パケットフィルタで80/443ポートを使用する設定にしてください。」との回答をいただきました。

VPSにOSのインストールが終わった状態ではSSHの22番以外がフィルタリングされていて、WebやFTP、メールはフィルタリング対象。 繋がらなくて当然ですね笑

パケットフィルタ設定からWebを利用する設定にしたら無事繋がりました。

いつから「パケットフィルタ」が導入されたの?

お知らせを追ってみると、2019年6月27日から導入された機能らしいです。さくらのVPSサーバーを再構築される方はご注意を。

LEMP環境の構築[phpMyAdminをインストールする]

MySQLやMariaDBのようデータベース管理システムをWebベースのインターフェースで管理するためにphpMyAdminをインストールします。

前回:

ステップ11 - phpMyAdminのインストール

すでにLEMPプラットフォームが導入されているので、phpMyAdminソフトウェアのインストールからすぐに始めることができます。

$ sudo yum install --enablerepo=remi-php73 phpMyAdmin

これでインストールは完了です。Nginx WebサーバーがphpMyAdminファイルを正しく見つけて提供するには、インストールファイルからNginxドキュメントルートディレクトリへのシンボリックリンクを作成する必要があります。

$ sudo ln -s /usr/share/phpMyAdmin /usr/share/nginx/html

シンボリックリンクにアクセスしてphpMyAdminが利用可能か確認しましょう。 http://server_domain_or_IP/phpMyAdmin

フォルダアクセス権限に問題がある場合はアクセス権限を変更します。

$ sudo chgrp nginx /var/lib/php/session

$ sudo chmod 770 /var/lib/php/session/

ステップ12 - phpMyAdminインスタンスを保護する

phpMyAdminをボットによる攻撃から守るために、phpMyAdminインターフェイスの場所を変更します。

$ cd /usr/share/nginx/html

$ ls -l

-rw-r--r--. 1 root root 494 4月 17 00:14 50x.html

-rw-r--r--. 1 root root 612 4月 17 00:14 index.html

-rw-r--r--. 1 root root 219 5月 5 01:41 info.php

lrwxrwxrwx. 1 root root 21 5月 5 02:20 phpMyAdmin -> /usr/share/phpMyAdmin

このディレクトリにはphpMyAdminのシンボリックリンクがあります。このリンク名は好きな名前に変更できます。

$ sudo mv phpMyAdmin nothingtosee

$ ls -l

-rw-r--r--. 1 root root 494 4月 17 00:14 50x.html

-rw-r--r--. 1 root root 612 4月 17 00:14 index.html

-rw-r--r--. 1 root root 219 5月 5 01:41 info.php

lrwxrwxrwx. 1 root root 21 5月 5 02:20 nothingtosee -> /usr/share/phpMyAdmin

これでphpMyAdminをインストール時に設定したシンボリックリンクにアクセスしても、404エラーになり、新しく設定したシンボリックリンクで利用可能になりました。 http://server_domain_or_IP/nothingtosee

Webサーバー認証ゲートの設定

インストールに必要な次の機能は、phpMyAdminのログイン画面が表示される前にユーザーがパスする必要があるという認証プロンプトです。 暗号化パスワードを作成するには、次のように入力します。

$ openssl passwd

使用するパスワードを入力して確認するように求められます。ユーティリティは暗号化されたパスワードを表示します。今回はPassword と入力してみました。 作成する認証ファイルに貼り付ける必要があるので、この値をコピーします。

mVRsMlnpwNgh.

次に認証ファイルを作成します。まず、Nginx設定ディレクトリに pma_passを配置します。 user_name:passwordを指定するだけです。

$ sudo vim /etc/nginx/pma_pass

+ demo:mVRsMlnpwNgh.

これで、Nginx設定ファイルを修正する準備が整いました。 default.confに新しいlocationセクションを追加します。 この例では、単に「Admin Login」を使用します。auth_basic_user_fileから、Webサーバーに作成した認証ファイルを指定するために呼び出されるディレクティブを使用する必要があります。Nginxはユーザーに認証の詳細の入力を促し、入力された値が指定されたファイルで見つかったものと一致することを確認します。

$ sudo nano /etc/nginx/conf.d/default.conf

server {

. . .

location / {

try_files $uri $uri/ =404;

}

+ location /nothingtosee {

+ auth_basic "Admin Login";

+ auth_basic_user_file /etc/nginx/pma_pass;

+ }

. . .

}

新しい認証ゲートを実装するには、Webサーバーを再起動する必要があります。

$ sudo systemctl restart nginx

これで、WebブラウザでphpMyAdminの場所にアクセスすると、pma_passファイルに追加したユーザ名とパスワードを入力するよう求められます。 (すでにphpMyAdminを使用している場合は、キャッシュをクリアするか別のブラウザセッションを使用する必要があるかもしれません。)

補足: WordPressのバージョンアップでエラーが出る場合、パーミッションの変更でうまくバージョンアップできるはずです。それでもバージョンアップできない場合は、SELINUXの原因が考えられます。

一時的にSELINUXでアクセス制限は行わないように変更。

$ setenforce 0

↓↓↓↓

WPのバージョンアップ ↓↓↓↓

SELINUXでアクセス制限を有効に戻す。

$ setenforce 1

参考にしたサイト

LEMP環境の構築[PHPページを処理するためのNginxの設定]

これで、必要なコンポーネントがすべてインストールされました。 Nginxが動的コンテンツのためにPHPを使うように設定していきます。

前回:

ステップ9 - PHPページを処理するためのNginxの設定

nginxの設定はnginx自体の設定を行うためのnginx.confファイルと、バーチャルホストを設定するためのdefault.confに分かれています。ファイルは”/etc/nginx/”以下に保存されています。

nginx.confファイルの変更

まずは以下のようにnginx.confの変更を行います。

$ sudo cp /etc/nginx/nginx.conf /etc/nginx/nginx.conf.org

$ sudo vim /etc/nginx/nginx.conf

user nginx;

worker_processes 1;

error_log /var/log/nginx/error.log warn;

pid /var/run/nginx.pid;

events {

worker_connections 1024;

}

http {

server_tokens off;

include /etc/nginx/mime.types;

default_type application/octet-stream;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

sendfile on;

#tcp_nopush on;

keepalive_timeout 3;

gzip on;

server_names_hash_bucket_size 128;

include /etc/nginx/conf.d/*.conf;

include sites-enabled/*.conf;

}

default.confの変更

バーチャルホストを設定するためのdefault.confを以下のように編集します。

$ sudo cp /etc/nginx/conf.d/default.conf etc/nginx/conf.d/default.conf.org

$ sudo vim /etc/nginx/conf.d/default.conf

server {

listen 80;

server_name server_domain_name_or_IP;

# note that these lines are originally from the "location /" block

root /usr/share/nginx/html;

index index.php index.html index.htm;

location / {

try_files $uri $uri/ =404;

}

error_page 404 /404.html;

error_page 500 502 503 504 /50x.html;

location = /50x.html {

root /usr/share/nginx/html;

}

location ~ \.php$ {

try_files $uri =404;

fastcgi_pass unix:/var/run/php-fpm/php-fpm.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

include fastcgi_params;

}

}

Nginxを再起動して必要な変更をロードします。

$ sudo systemctl restart nginx

ステップ10 - Webサーバー上でPHP処理をテストする

システムがPHP用に正しく設定されていることをテストします。

$ sudo vim /usr/share/nginx/html/info.php

次のPHPコードをファイル内に配置します。

<?php phpinfo(); ?>

ブラウザからこのファイルにアクセスすることで、WebサーバーがPHPスクリプトによって生成されたコンテンツを正しく表示できるかどうかをテストできます。

参考にしたサイト

LEMP環境の構築[ MySQL・PHPをインストールする]

動的コンテンツを表示するためのコードを処理するPHPとMySQLドロップインの代替品であるMariaDBをインストールします。 LEMP(Linux,Nginx,Mysql(MariaDB),php)スタックの「M」と「P」にあたるパーツです。Wordpressを運用するなら必須ですね。

前回:

ステップ7 - MySQLをインストールする(MariaDB)

MySQLドロップインの代替品であるMariaDBをインストールします。MariaDBは、コミュニティが開発したMySQLリレーショナルデータベース管理システムです。

$ sudo yum install mariadb-server mariadb

インストールが完了したら、次のコマンドでMariaDBを起動します。

$ sudo systemctl start mariadb

MySQLデータベースが実行されたので、セキュリティ上よろしくないデフォルトの設定を削除する簡単なセキュリティスクリプトを実行します。 次のコマンドを実行してインタラクティブスクリプトを起動します。

$ sudo mysql_secure_installation

サーバー起動時にMariaDBを起動できるようにします。

$ sudo systemctl enable mariadb

ステップ8 - PHPをインストールする

PHPは、動的コンテンツを表示するためのコードを処理します。 スクリプトを実行し、MySQLデータベースに接続して情報を取得し、処理されたコンテンツをWebサーバーに渡してコンテンツを表示することができます。

$ sudo rpm -ivh https://rpms.remirepo.net/enterprise/remi-release-7.rpm

$ sudo yum install --enablerepo=remi,remi-php73 php php-fpm php-mbstring php-mysql php-devel php-gd php-pecl-zendopcache php-pear

PHPプロセッサを設定する

これでPHPコンポーネントはインストールされましたが、セットアップをより安全にするためにわずかな設定変更を加える必要があります。

$ sudo vim /etc/php.ini

cgi.fix_pathinfoを設定するパラメータを探します。(セミコロン(;)でコメントアウトされ、デフォルトで "1"に設定されているはずです。) これは、PHPファイルが完全に一致しない場合に、近いファイルを実行することを試みるようにPHPに指示するパラメーターのなで、非常によろしくない設定です。 この行のコメントを外して次のように "0"にして、意図しないファイルが実行されないように設定します。

- ;cgi.fix_pathinfo=1

+ cgi.fix_pathinfo=0

次に、php-fpm設定ファイルを開きます。

$ sudo vim /etc/php-fpm.d/www.conf

NginxでPHP使えるように設定する場合、PHP-FPMを使います。 listenパラメータを指定している行を見つけて、次のように変更します。また、 nginxからphp-fpmを実行する際は「nginx」ユーザーになるので、実行ユーザーをnginxにします。

- listen = 127.0.0.1:9000

+ listen = /var/run/php-fpm/php-fpm.sock

- ;listen.owner = nobody

+ listen.owner = nginx

- ;listen.group = nobody

+ listen.group = nginx

- user = apache

+ user = nginx

- group = apache

+ group = nginx

次にPHP-FPMを起動して、サーバー起動時にPHP-FPMを起動できるようにします。

$ sudo systemctl start php-fpm

$ systemctl enable php-fpm

参考にしたサイト

LEMP環境の構築[Nginxをインストールする]

LEMP(Linux,Nginx,Mysql(MariaDB),php)スタックは、Nginx Webサーバーを含むLinuxオペレーティングシステムを表す頭字語です。データは(MariaDBを使用して)MySQLデータベースに保存され、動的コンテンツはPHP によって処理されます。

前回:

ステップ6 - Nginxをインストールする

Nginxはyumのリポジトリを公開しています。公式ページの「nginx: Linux packages」に掲載されている方法に則って、yumリポジトリを追加します。 ここからは作成したユーザーで作業します。

$ sudo vim /etc/yum.repos.d/nginx.repo

// 以下を編集モードで貼り付けます。

[nginx]

name=nginx repo

baseurl=http://nginx.org/packages/mainline/centos/7/$basearch/

gpgcheck=0

enabled=1

Nginxリポジトリがサーバーにインストールされたので、次のyumコマンドを使用してNginxをインストール・起動します。

$ sudo yum install nginx

$ sudo systemctl start nginx

Nginxをサーバー起動時に起動できるようにすることをお勧めします。これを行うには、次のコマンドを使用します。

$ sudo systemctl enable nginx

Nginxインストール後のファイル操作を考慮してユーザーを"nginx"グループにも追加します。

$ sudo gpasswd -a demo nginx

$ sudo usermod -g nginx demo

公開ディレクトリは所有者がrootになっています。これをウェブサーバー用のユーザー・グループnginxに変更します。

$ sudo chown -R nginx:nginx /usr/share/nginx/html

$ sudo chmod 775 /usr/share/nginx/html

80番ポートを解放

HTTPプロコトル(TCP通信)で使用する80番ポートを解放します。

$ sudo firewall-cmd --add-service=http --zone=public --permanent

$ sudo firewall-cmd --reload

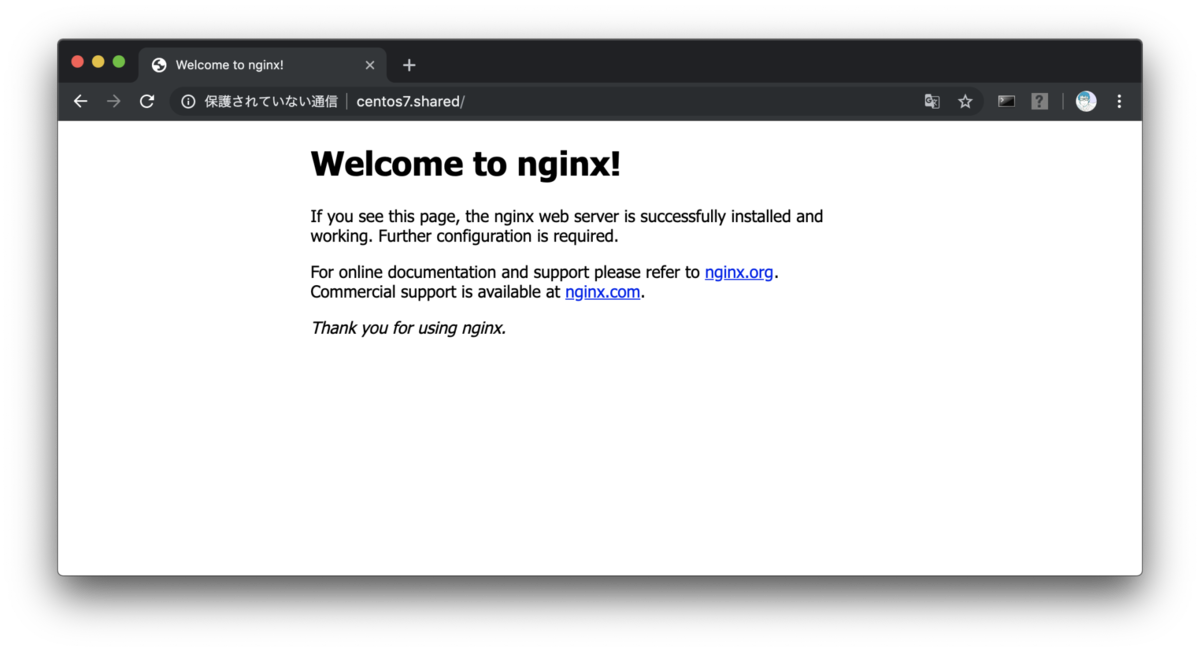

ブラウザからサーバーのURLかIPアドレスにアクセスすることで、NginxのWelcomeページが表示されるはずです。

参考にしたサイト

LEMP環境の構築[ルートログインからSSHデーモンの設定]

備忘録も兼ねて、CentOS 7でのLEMPサーバー構築手順を書きためます。 LEMPとはLinux,Nginx,Mysql(MariaDB),phpの頭文字をとったのサーバー環境のことです。 また、データベースの利便性を高めるために、Webベースのインターフェースでデータベースを管理するシステム " phpMyAdmin “もインストールします。

サーバーのセキュリティと使いやすさを考慮してSELinuxを有効にしたままでの設定となります。

ステップ1 - ルートログイン

まだCentOSにユーザーを作成していない場合は、次のコマンドを使用してrootとしてログインします。

local$ ssh root@SERVER_IP_ADDRESS

ステップ2 - 新しいユーザーを作成する

rootユーザーは、Linuxの特権を持つ管理ユーザーです。OSに破壊的な変更を加えることができるrootを常用することはお勧めできません。 必要に応じて特権を与えた新しいユーザーアカウントを追加して使用しましょう。

この例では "demo"という名前の新しいユーザーを作成しますが、"demo"部分は好きなユーザー名に置き換えてください。

# adduser demo

次に、新しいユーザーにパスワードを割り当てます。"demo"部分は、上で置き換えたユーザー名に置き換えてください。

# passwd demo

強力なパスワードを入力し、もう一度確認してください。

ステップ3 - root権限

通常のアカウントに「スーパーユーザー」またはroot権限を設定します。一般のユーザーがコマンドの前に sudoを付けることによって管理者権限でコマンドを実行することを可能になります。 sudoを使用するには、ユーザーを "wheel"グループに追加する必要があります。CentOS 7では、 "wheel"グループグループに属するユーザーはこのsudoコマンドの使用を許可されています。

# gpasswd -a demo wheel

# gpasswd -a demo nginx

ステップ4 - 公開鍵認証を追加する

ユーザー用に公開鍵認証を設定します。これにより、ログインにSSH秘密鍵が必要になるので、サーバーのセキュリティが向上します。

キーペアを生成する

公開鍵と秘密鍵のSSH鍵ペアを持っていない場合は生成する必要があります。

local$ cd ~/.ssh

local$ ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/Users/username/.ssh/id_rsa):

ファイル名とパスを確認して、問題がなかったらReturnキーを押します。 次に、キーを保護するためのパスフレーズの入力を求められます。パスフレーズを設定しないならReturnキーを押して進みます。

公開鍵をコピーする

“ssh-copy-id”を使ってssh公開鍵を対象サーバーに配置します。homebrewでssh-copy-idをインストールしましょう。

local$ brew install ssh-copy-id

次にキーをインストールするサーバーのユーザーとIPアドレスを指定してスクリプトを実行します。

local$ ssh-copy-id demo@SERVER_IP_ADDRESS

local$ ssh -i ~/.ssh/id_rsa demo@SERVER_IP_ADDRESS

ステップ5 - SSHデーモンの設定

新しいアカウントを作成したので、SSHデーモンの設定(リモートからログインできるプログラム)を変更して、rootアカウントへのリモートSSHアクセスを禁止します。 また、パスワードによるログインも禁止します。 この時点で作成したユーザーではなく、ルートで作業いています。

# vim /etc/ssh/sshd_config

- #PermitRootLogin yes

+ PermitRootLogin no

- PasswordAuthentication yes

+ PasswordAuthentication no

sshd のポート番号を変更する

デフォルトのSSHポートは22番です。このポート番号を変えることで、さらにセキュリティーが向上します。 SELinux の状態を確認しましょう。

# getenforce

Enforcing

SELinux の設定を変更するためには semanage というコマンドを利用するのが便利なのですが、CentOS 7 のデフォルトではインストールされていない場合があります。

# yum install policycoreutils-python

semanage コマンドで、SSHのポートを確認します。

# semanage port --list | grep ssh

ssh_port_t tcp 22

SELinux のポリシーにポート番号を追加しましょう。

# semanage port --add --type ssh_port_t --proto tcp 55522

コマンドの実行完了後に再び semanage port –list コマンドを実行すると、今度は 55522 番ポートが追加されたことがわかります。

# semanage port --list | grep ssh

ssh_port_t tcp 55522, 22

ファイアウォール (firewalld) の設定を変更する

ファイアウォールの状態を確認します。

# systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since 金 2019-05-03 15:42:08 JST; 50min ago

(略)

コマンドの実行結果の Active の値が active (runnning) となっていれば、ファイアウォールが有効になっています。

公開されているサービス(ポート)を確認します。

# firewall-cmd --list-services --zone=public --permanent

dhcpv6-client ssh

dhcpv6-client と ssh のサービスが公開されていることがわかります。 ここで表示されたサービス名「ssh」は、/usr/lib/firewalld/services/に設定があります。

firewalldの初期設定は/usr/lib/firewalld/内に、ユーザーがカスタマイズした設定は/etc/firewalld/ 内に配置します。さっそく/etc/firewalled/services/にssh.xml を設置しましょう。 まずは、/usr/lib/firewalld/配下のファイルをコピーします。

# cp /usr/lib/firewalld/services/ssh.xml /etc/firewalld/services/

ssh.xml をコピーしたら55522番のポート番号の設定を追加します。

# vim /etc/firewalld/services/ssh.xml

<!--?xml version="1.0" encoding="utf-8"?-->

SSH

Secure Shell (SSH) is a protocol ...

+

firewalld に設定を再読み込みさせます。

# firewall-cmd --reload

sshd の待ち受けポート番号を追加する

sshd の設定は、ファイル/etc/ssh/sshd_configに記載されています。 この sshd_configファイルをもう一度変更します。

vim /etc/ssh/sshd_config

- #Port 22

+ Port 22

+ Port 55522

これで22番と55522番の2つのポートで待ち受けるようになります。 sshd を再起動して設定を読み込み直しましょう。

# systemctl restart sshd

ポート番号 55522 を指定してSSH接続してみます。

local$ ssh -p 55522 -i ~/.ssh/id_rsa demo@SERVER_IP_ADDRESS

接続できたなら不要になった22番ポートを無効化します。

22番ポートを無効にする

SELinux, Firewalld, sshd の22番ポートの設定を無効化します。 SELinux のポリシーから22番ポートを削除・確認します。 ※「ValueError: ポート tcp/22 はポリシーに定義されているため、削除できません」と言われたら、firewalld、sshdの変更に進みましょう。

# semanage port --delete --type ssh_port_t --proto tcp 22

# semanage port --list | grep ssh

ssh_port_t tcp 55522

ファイアウォール (firewalld) から削除します。

# vim /etc/firewalld/services/ssh.xml

<!--?xml version="1.0" encoding="utf-8"?-->

SSH

Secure Shell (SSH) is a protocol ...

-

firewalld に設定を再読み込みさせます。

# firewall-cmd --reload

sshd の設定を変更します。

# vim /etc/ssh/sshd_config

- Port 22

Port 55522

sshd を再起動して設定を読み込み直しましょう。

# systemctl restart sshd

これで22番ポートが利用できなくなったはずです。 SSH クライアントから接続を試みてください、今度は接続できないはずです。

参考にしたサイト

隻狼をプレイしています。

SEKIRO: SHADOWS DIE TWICE - PS4。発売日(3月22日)購入して時間を見つけて少しずつ進めています。 バトルシステムはソウルシリーズと似ているので手に馴染むのは早かったです。

和風ブラッドボーン?

剣劇アクションRPGらしく、敵の攻撃を弾いてチャンバラ。変形武器の存在や致命の一撃(忍殺)でゲイン、素早いステップで敵の攻撃をかわすなど、和風ブラッドボーンといえばイメージしやすいでしょうか。

ストーリーは戦国時代を生きる忍びのお話。 教科書にも出てくるようなおなじみの戦国武将が登場しないせいか、乱戦系戦国時代アクションゲームを連想することもなく、気持ちがスッと隻狼の世界に入っていきました。 武器防具の強化が少なく、空気感というか漂う雰囲気が仁王よりドライな印象なのでシステム、ストーリー的にも自分には合っているゲームだと思いいました。

対人やオンライン要素はありません。じっくりやりこむ系のゲームが好きな方にはおすすめです。

中ボスでつまずく難易度

中ボスでつまずいたりしますので、サクサク進めるタイトルではありません。 敵の攻撃を弾いて体幹を削る。このゲーム、この動きに慣れてくるとグッと面白くなります。

やっぱり「死」んで覚えるやりこみゲーム

寄る辺なき、孤独な主従の物語。 フロム・ソフトウェアとActivisionとの共同開発のソウルシリーズ最新作と言っても過言ではない本作。 攻略動画を見てしまってはもったいないです。動画で紹介したようにまずは泥仕合!「死」んで覚えるやりこみゲームです。 まだまだ序盤だと思いますが、しっかり「死」んで楽しめる戦国アクション・アドベンチャーでした。

対人やオンライン要素はありません。じっくりやりこむ系のゲームが好きな方にはおすすめです。

十三機兵防衛圏 プロローグをプレイしました。

ヴァニラウェアの神谷盛治がディレクターを務める「十三機兵防衛圏 プロローグ」。開発ヴァニラウェア、発売元がATLASというチェックせざるを得ないタイトルの「プロローグ」(有料体験版)が発売されたのでさっそくプレイしてみました。

PS4専用タイトルとして発売されている本作は、ダウンロード版が¥1,058、ビジュアルブック・ミニサントラCDが付属するパッケージ版が¥3,218となっています。 どちらにもDLCオリジナルPS4テーマ&アバターセットが含まれていますが、ヴァニラウェアファンボーイはこの差額(¥2,160)を迷わず払いますね。

「プロローグ」(有料体験版)という認識でしたので、過度な期待はしていませんでしたが、アートワークや世界観、ストーリーの根幹部分に触れてクオリティーの高さに大満足でした。 ストーリーの根幹部分はタイムトラベル&ロボ。ネタバレになりますので細部は省きますが、シュタインズゲートが好きなら絶対にハマるストーリーだと思います。

13人の登場キャラクターそれぞれにプレイ可能なシナリオがあり、それぞれの物語を交互に進めていくゲームです。本編ではSIRENのように特定のキャラクターの行動がストーリー解除の鍵になるようなゲーム性になのではないでしょうか。

マフィア梶田さんの「十三機兵防衛圏 プロローグ体験インタビュー映像」がyoutubeにありましたので気になる方はチェックしてみてはいかがでしょうか。

SONY RX-1RとFDA-V1K

35mmフルサイズ“Exmor”CMOSセンサーを搭載したコンデジCyber-shot RX-1Rを使用しています。RX-1Rはレンズ一体型カメラで単焦点。手ブレ補正も搭載していません。

アップを撮るなら自分が寄って、ワイドに撮りたければ引いて・・・という撮影スタイルですが、RX-1R 35mm単焦点が映し出す世界は自分にとって最高の表現をしてくれます。

これまで電子ビューファインダーキット FDA-EV1MKを使用していましたが光学ビューファインダーキットFDA-V1Kを使用してたら撮影スタイルが変わりました。 RX-1Rに乗せたFDA-V1K越しに見る世界はとても明るい。最高。

FDA-V1Kにデジタル表現はないが、35mmの単焦点レンズ世界を美しく切り取ってくれます。

デジタル+アナログの外観も抜群で、RX-1シリーズの完成形ではないかと思うほど。 フォーカスエリアを「中央重点」に設定、FDA-V1Kを覗いてシャッターを押す。 このスタイルで直感的に撮った写真はフィルムの現像を楽しみにしていた頃のワクワク感を思い出させてくれます。

光学ビューファインダーキットFDA-V1Kに感動した、という記事でした。